ARP欺骗攻击原理和防范

目前利用 ARP原理编制的工具十分简单易用,这些工具可以直接嗅探和分析FTP、POP3、SMB、SMTP、HTTP/HTTPS、SSH、MSN等超过30种应用的密码和传输内容。 下面是测试时利用工具捕获的 TELNET 过程,捕获内容包含了 TELNET 密码和全部所传的内容 :

不仅仅是以上特定应用的数据,利用中间人攻击者可将监控到数据直接发给 SNIFFER等嗅探器,这样就可以监控所有被欺骗用户的数据。

还有些人利用 ARP原理 开发出网管工具,随时切断指定用户的连接。这些工具流传到捣乱者手里极易使网络变得不稳定,通常这些故障很难排查。

[1] [2] 下一页

防范方法

思科 Dynamic ARP Inspection (DAI)在交换机上提供IP地址和MAC地址的绑定, 并动态建立绑定关系。DAI 以 DHCP Snooping绑定表为基础,对于没有使用DHCP的服务器个别机器可以采用静态添加ARP access-list实现。DAI配置针对VLAN,对于同一VLAN内的接口可以开启DAI也可以关闭。通过DAI可以控制某个端口的ARP请求报文数量。通过这些技术可以防范“中间人”攻击。

配置示例

IOS 全局命令:

ip dhcp snooping vlan 100,200

no ip dhcp snooping information option

ip dhcp snooping

ip arp inspection vlan 100,200 /* 定义对哪些 VLAN 进行 ARP 报文检测

ip arp inspection log-buffer entries 1024

ip arp inspection log-buffer logs 1024 interval 10

IOS 接口命令:

ip dhcp snooping trust

ip arp inspection trust /* 定义哪些接口是信任接口,通常是网络设备接口, TRUNK 接口等

ip arp inspection limit rate 15 (pps) /* 定义接口每秒 ARP 报文数量

对于没有使用 DHCP 设备可以采用下面办法:

arp access-list static-arp

permit ip host 10.66.227.5 mac host 0009.6b88.d387

ip arp inspection filter static-arp vlan 201

配置DAI后的效果:

在配置 DAI技术的接口上,用户端不能采用指定地址地址将接入网络。

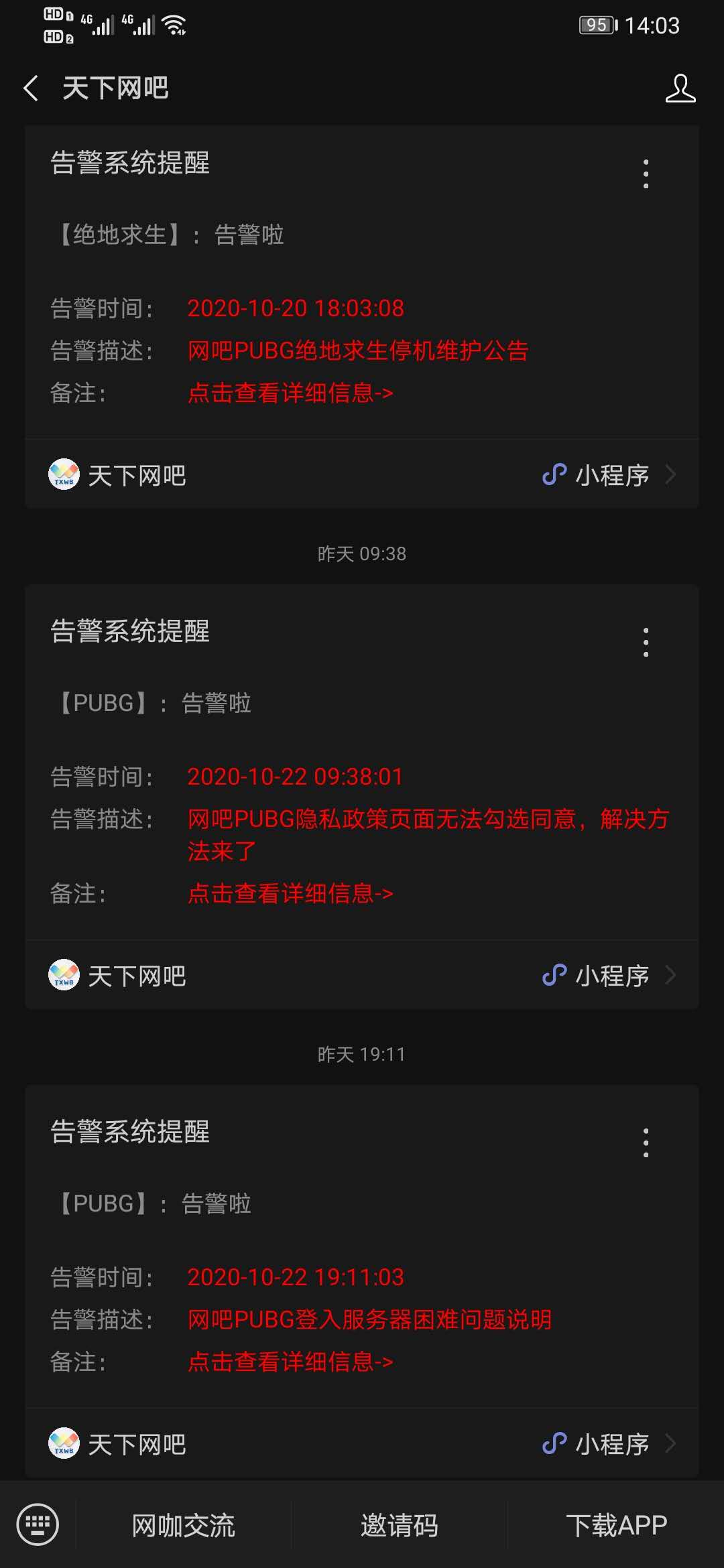

由于 DAI检查 DHCP snooping绑定表中的IP和MAC对应关系,无法实施中间人攻击,攻击工具失效。下表为实施中间人攻击是交换机的警告:

3w0d: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Fa5/16,

vlan 1.([000b.db1d.6ccd/192.16

天下网吧·网吧天下

天下网吧·网吧天下