DHCP攻击的防范

采用DHCP管理的常见问题:

采用 DHCP server 可以自动为用户设置网络 IP 地址、掩码、网关、 DNS 、 WINS 等网络参数,简化了用户网络设置,提高了管理效率。但在 DHCP 管理使用上也存在着一些另网管人员比较问题,常见的有:

DHCP server 的冒充。

DHCP server 的 Dos 攻击。

有些用户随便指定地址,造成网络地址冲突。

由于 DHCP 的运作机制,通常服务器和客户端没有认证机制,如果网络上存在多台 DHCP 服务器将会给网络照成混乱。由于用户不小心配置了 DHCP 服务器引起的网络混乱非常常见,足可见故意人为破坏的简单性。通常黑客攻击是首先将正常的 DHCP 服务器所能分配的 IP 地址耗尽,然后冒充合法的 DHCP 服务器。最为隐蔽和危险的方法是黑客利用冒充的 DHCP 服务器,为用户分配一个经过修改的 DNS server ,在用户毫无察觉的情况下被引导在预先配置好的假金融网站或电子商务网站,骗取用户帐户和密码,这种攻击是非常恶劣的。

对于 DHCP server 的 Dos 攻击可以利用前面将的 Port Security 和后面提到的 DAI 技术,对于有些用户随便指定地址,造成网络地址冲突也可以利用后面提到的 DAI 和 IP Source Guard 技术。这部分着重介绍 DHCP 冒用的方法技术。

DHCP Snooping技术概况

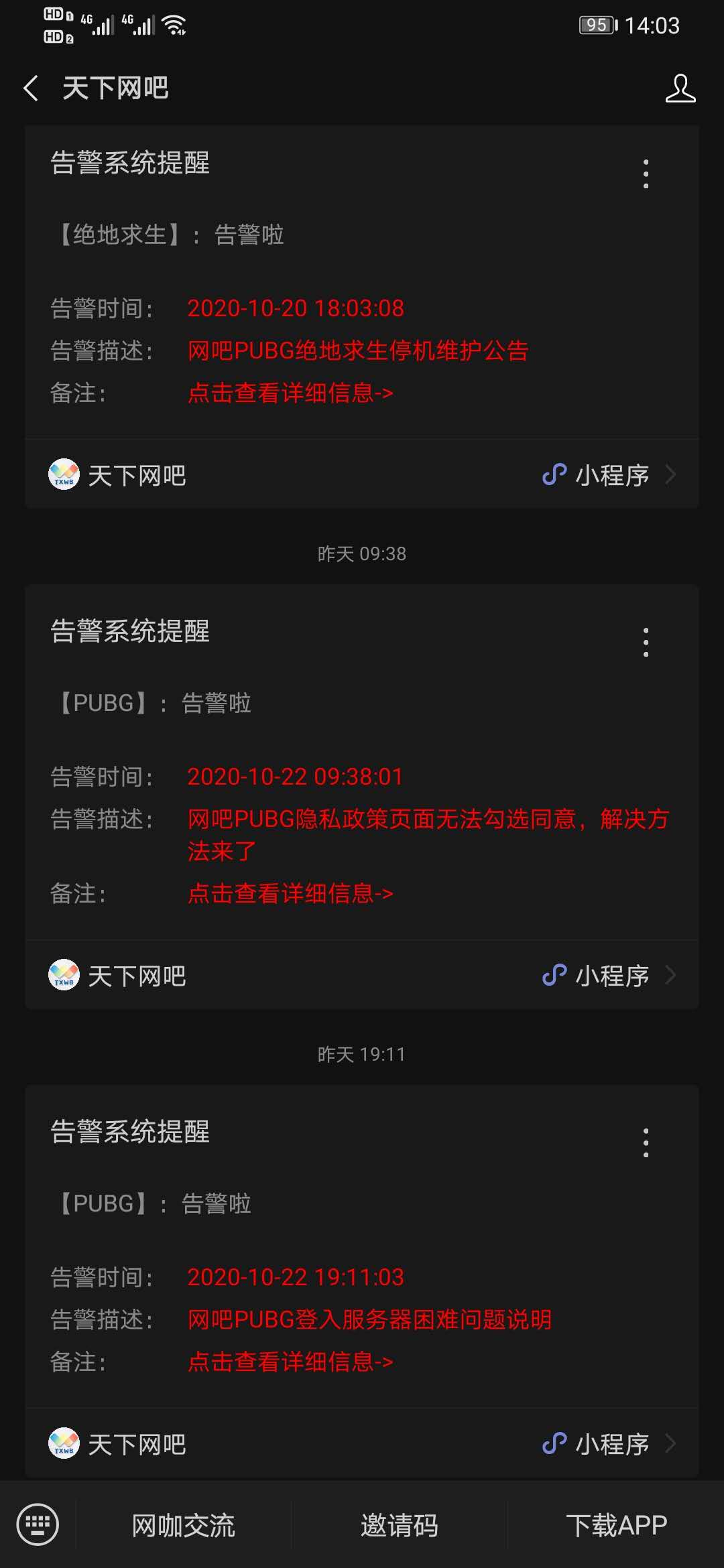

DHCP Snooping技术是DHCP安全特性,通过建立和维护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。DHCP Snooping绑定表包含不信任区域的用户MAC地址、IP地址、租用期、VLAN-ID 接口等信息,如下表所示:

cat4507#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

00:0D:60:2D:45:0D 10.149.3.13 600735 dhcp-snooping 100

GigabitEthernet1/0/7

这张表不仅解决了 DHCP用户的IP和端口跟踪定位问题,为用户管理提供方便,而且还供给动态ARP检测DA)和IP Source Guard使用。

[1] [2] 下一页

基本防范

首先定义交换机上的信任端口和不信任端口,对于不信任端口的 DHCP 报文进行截获和嗅探, DROP 掉来自这些端口的非正常 DHCP 报文,如下图所示:

基本配置示例如下表:

IOS 全局命令:

ip dhcp snooping vlan 100,200 /* 定义哪些 VLAN 启用 DHCP 嗅探

ip dhcp snooping

接口命令

ip dhcp snooping trust

no ip dhcp snooping trust (Default)

ip dhcp snooping limit rate 10 (pps) /* 一定程度上防止 DHCP 拒绝服 /* 务攻击

手工添加 DHCP 绑定表

天下网吧·网吧天下

天下网吧·网吧天下