无线D.O.S之RF干扰攻击

一般来说,根据高功率干扰机的干扰范围,需要干扰3-5公里的选择功率达10W机器,5公里以上选择20W机器,50W以上的很少使用。下图为国外生产的一种便携式多用途的干扰发射机,可以看到还配有车载电源(点烟器)接口。

图2 国外生产的一种GPS干扰机

相关漏洞公告:

IEEE 802.11无线设备中的拒绝服务漏洞:US-CERT VU#106678和Aus-CERT AA-2004.02

802.11 WLAN设备将载波检测多路访问/冲突避免(Carrier Sense Multiple Access with Collision Avoidance,CSMA/CA)用作基本访问机制,在此机制中,WLAN设备在开始执行任何传输操作前先监听媒体。如果它检测到任何已经发生的现有传输操作,则其将撤回。冲突避免将物理感测机制与虚拟感测机制组合在一起,其中虚拟感测机制包括网络分配向量(NAV),媒体可用于传输前的时间。 DSSS协议中的空闲信道评估(Clear Channel Assessment,CCA)确定WLAN信道是否空闲,可供802.11b设备通过它传输数据。

最近,澳大利亚昆士兰大学软件工程和数据通信系的三名博士生Christian Wullems、Kevin Tham和Jason Smith发现802.11b协议标准中存在缺陷,容易遭到拒绝服务RF干扰攻击。此攻击专门针对CCA功能。根据AusCERT公告“针对此漏洞的攻击将利用位于物理层的CCA功能,导致有效范围内的所有WLAN节点(客户端和接入点(AP))都推迟攻击持续时间内的数据传输。遭到攻击时,设备表现为信道始终忙碌,阻止在无线网络上传输任何数据。”

此DoS攻击对DSSS WLAN设备产生影响,包括IEEE 802.11、802.11b和低速(在20Mbps以下)802.11g无线设备。IEEE 802.11a(使用OFDM)、高速(使用OFDM,在20Mbps以上)802.11g无线设备不受此特定攻击的影响。此外,使用FHSS的设备也不受影响。

任何使用装配有WLAN卡的PDA或微型计算机的攻击者都可以在SOHO和企业WLAN上启动这样的攻击。要避免这种攻击,唯一的解决方案或已知保护措施就是转而使用802.11a协议。

有关此DoS攻击的更多信息,请参阅:

http://www.auscert.org.au/render.html?it=4091

http://www.kb.cert.org/vuls/id/106678

上一页 [1] [2] [3] [4] 下一页

4. 如何检测RF冲突?

对于很多从事无线电行业的机构和公司来说,检测信号来源并不是件非常困难的事情,比如最近几年在国家四六级考试、司法考试、职称考试等重点考试期间,通过无线电监管部门的协助,考试中心追踪无线电作弊信号来源,捕获非法作弊人员已成为维护考试公正性的必要手段之一。那么,无线领域亦是如此,通过比对信号的强弱及波形的变化,就可以逐步跟踪到信号的发射基站。国内外无线市场上都已经出现了一些自动化的跟踪设备及配属软件,可以很方便地进行企业无线环境防护,不但可以快速锁定攻击来源,还可以短信或者电子邮件的方式来通知管理员。如下图3为检测到的无线设备中无线电话信号及信号强度。

图3检测到的无线设备中无线电话信号及信号强度

除此之外,还可以检测出多种无线信号发射源,比如微波炉等设备。如下图4为检测到的无线设备中微波炉干扰信号及信号强度。

图4 检测到的无线设备中微波炉

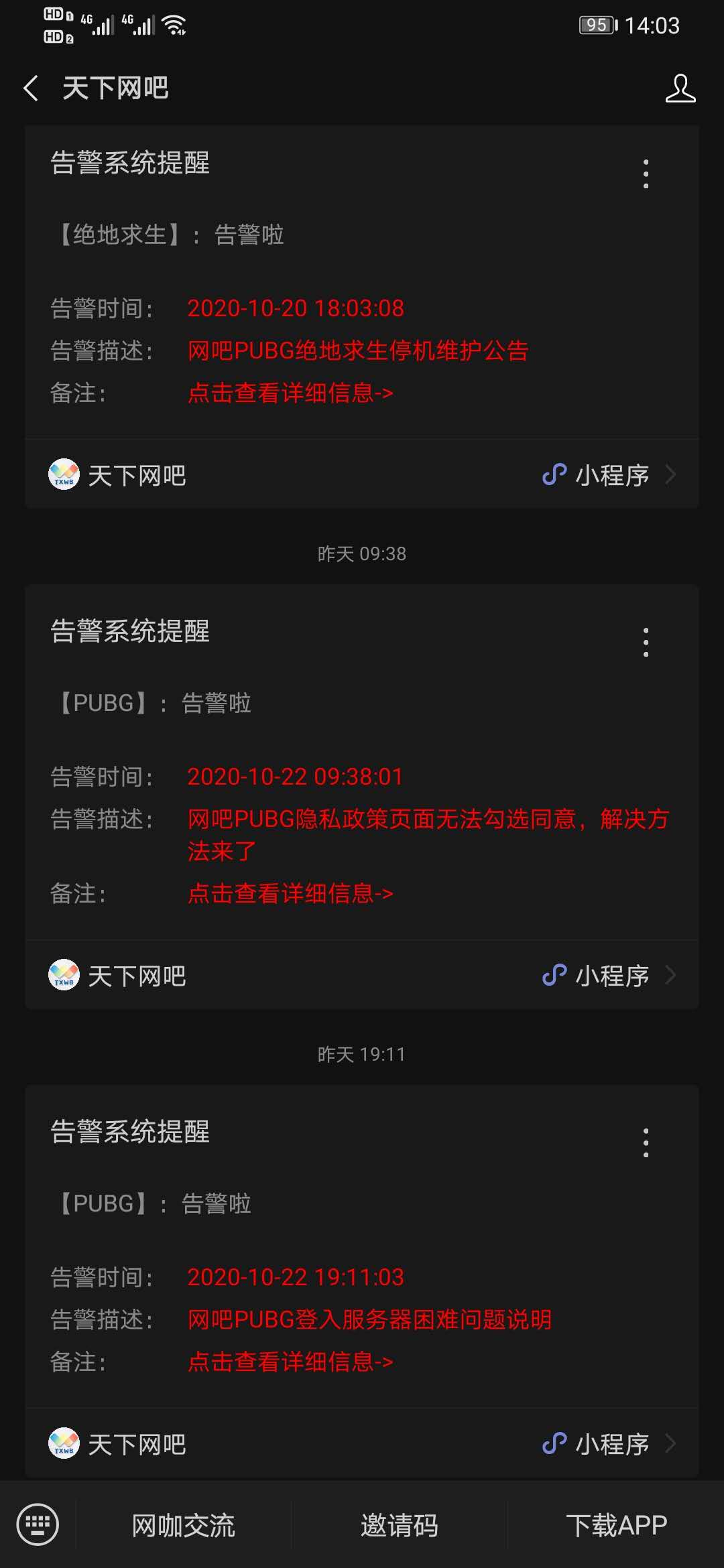

天下网吧·网吧天下

天下网吧·网吧天下