无线D.O.S之取消验证洪水攻击

D.O.S,全称为Deny of service,是网络攻击最常见的一种。它故意攻击网络协议的缺陷或直接通过某种手段耗尽被攻击对象的资源,目的是让目标计算机或网络无法提供正常的服务或资源访问,使 目标系统服务停止响应甚至崩溃,而在此攻击中并不入侵目标服务器或目标网络设备。这些服务资源包括网络宽带、系统堆栈、开放的进程。或者允许的连接。这种 攻击会导致资源耗尽,无论计算机的处理速度多快、内存容量多大、网络带宽的速度多快都无法避免这种攻击带来的后果。任何资源都有一个极限,所以总能找到一 个方法使请求的值大于该极限值,导致所提供的服务资源耗尽。

相关阅读

WPA / WPA2无线加密高速破解的真相

SSID广播关闭的利与弊

利用PMK Hash进行WPA/WPA2高速破解

无线D.O.S之RF干扰攻击

无线D.O.S之验证洪水攻击

无线D.O.S之关联洪水攻击

这里我们讲述的是有线D.O.S攻击的延伸--无线D.O.S中的其中一种类型:取消验证洪水攻击。

1. 取消验证洪水攻击原理及步骤

取消验证洪水攻击,国际上称之为De-authentication Flood Attack,全称即取消身份验证洪水攻击或验证阻断洪水攻击,通常被简称为Deauth攻击,是无线网络拒绝服务攻击的一种形式,它旨在通过欺骗从AP到客户端单播地址的取消身份验证帧来将客户端转为未关联的/未认证的状态。对于目前广泛使用的无线客户端适配器工具来说,这种形式的攻击在打断客户端无线服务方面非常有效和快捷。一般来说,在攻击者发送另一个取消身份验证帧之前,客户站会重新关联和认证以再次获取服务。攻击者反复欺骗取消身份验证帧才能使所有客户端持续拒绝服务。

需要说明的是,De-authentication Broadcast Attack即取消身份验证广播攻击和De-authentication Flood Attack即取消身份验证洪水攻击原理基本一致,只是在发送程度及使用工具上有所区别,但前者很多时候用于配合进行无线中间人攻击,而后者常用于纯粹的无线D.O.S,所以很多不够清楚的无线安全资料上会将两者放在一起提及。

取消身份验证洪水攻击具体步骤如下:

攻击者先通过扫描工具识别出预攻击目标(无线接入点和所有已连接的无线客户端)。

通过伪造无线接入点和无线客户端来将含有de-authentication帧注入到正常无线网络通信。

此时,无线客户端会认为所有数据包均来自无线接入点。

在将指定无线客户端“踢出”无线网络后,攻击者可以对其他客户端进行同样的攻击,并可以持续进行以确保这些客户端无法连接AP。

尽管客户端会尝试再次连接AP,但由于攻击者的持续攻击,将会很快被断开。

下图1为笔者绘制的取消身份验证洪水攻击原理图,可看到攻击者对整个无线网络发送了伪造的取消身份验证报文。

图1 取消身份验证洪水攻击原理图

[1] [2] [3] [4] 下一页

2.攻击表现形式及效果

攻击者通过发送de-authentication取消验证数据包文,达到中断已连接无线客户端正常无线通信的目的,并在持续大量发送此类报文基础上,使得无线网络一直处于瘫痪状态。下面我们来看看相关工具及效果。

可以使用的工具有很多,比如在Linux下比较有名的MDK2/3,或者早一点的Void11等,在Windows下我们也可以使用aireplay-ng的其中一个参数配合实现。下图2为MDK2/3攻击工具的Java版本界面,该工具通过事先监测到的无线客户端MAC,可对指定无线客户端进行定点攻击。

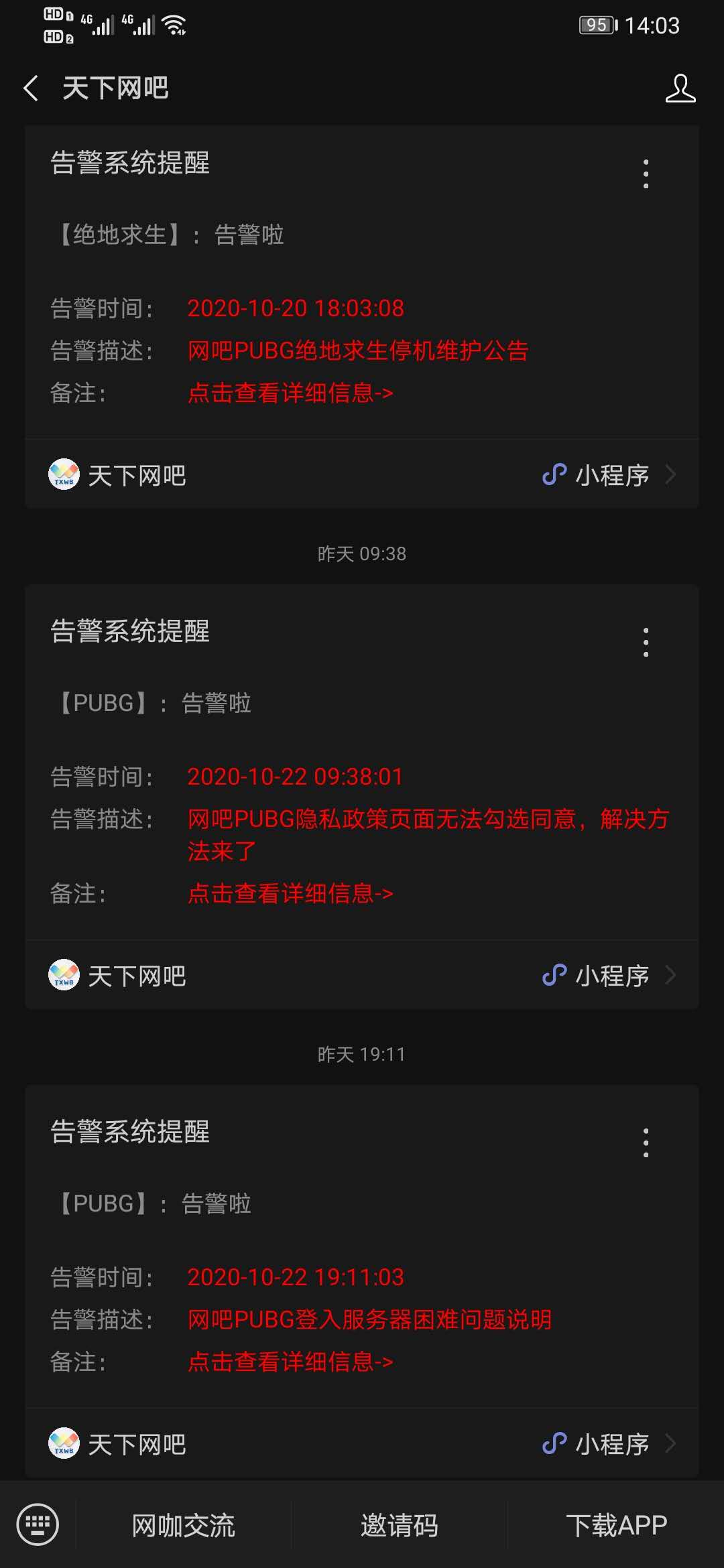

天下网吧·网吧天下

天下网吧·网吧天下