寻找不设防的无线局域网——战争驾驶全接触

在这里,还有一件事需要告诉大家,就是当我连接上这个无线局域网不久,我的ARP防火墙就拦截了一个来自此无线局域网的ARP地址欺骗攻击,很显然这个无线局域网中的计算机已经感染了某种ARP木马,后来在帮他设置无线局域网安全时证明了我的猜想。将这件事在这里说出来的目的,只是想让进行战争驾驶的朋友在享受战争驾驶带来的乐趣之时,不要忘记做好自己的安全防范工作。

当我回到家时,我又想起了一开始就找到的那个隐藏了SSID号的无线局域网,我想试一下它的安全性如何。本来,我想直接通过Kismet来找到这个无线访问点隐藏了的SSID号,但是想到既然已经通过Netstumbler找到了这个无线访问点的MAC地址,那么,也就可以通过在网络中输入此AP的MAC地址的前六位数字来进行搜索,就可以知道此AP的生产厂商,也就可以找到它的默认参数,然后,就可以通过这些默认参数来尝试连接此AP。很幸运的是,我又一次通过搜索到的隐藏了SSID号的无线AP的基本参数登录了此无线AP,接下来的事也就自然而成了。

实际上,如果我不能通过无线AP的基本参数进入这个隐藏了SSID号的无线AP,那么就算通过Kismet得到了这个无线局域网的SSID号,肯怕还会有其它的安全措施阻止我连接到这个无线局域网。因为从这就可以知道此无线局域网的用户可能对无线局域网做了其它更多的安全防范措施,例如进行了WEP加密和MAC地址过滤。如果真想进入这个无线AP,就必需通过另外一些软件来进行攻击了,这不是战争驾驶的本意,也不在本文描述的范围,就不再在此做说明。

上一页 [1] [2] [3] [4] 下一页

五、 一些防范战争驾驶的安全建议

现在,我们了解了战争驾驶是如何进行的,也应该认识到了它所带来的安全风险。对于纯粹性质的战争驾驶来说,最多只是利用我们开放的无线AP连接因特网,但是,对于一些不怀好意的攻击者来说,他就可以通过此得到我们计算机上的隐私信息,或者控制我们的计算机进行其它的网络攻击活动。这些都是我们无法忍受的,因此,我们必需通过一些安全措施来防止这种事情在我们身上发生。

对于防范战争驾驶来说,我们可以从两个主要方面出发:其一就是防范战争驾驶发生在我们的无线局域网之上,其二就是通过一些手段来及时发现和减少战争驾驶带来的危害。第一种方法主要在构建无线局域网时进行,主要用来减少被战争驾驶的可能,第二种方法通常在无线局域网运行当中进行,主要用来及时发现非授权的非法无线接入终端,防止无线攻击事态进一步发展,降低战争驾驶带来的风险。我们不可能就这么轻易地将无线AP无偿地奉献给没有授权的人使用,下面我们就来了解如何实现这两种防范战争驾驶的具体安全措施。

1、防止我们的无线局域网被战争驾驶

要防止我们的无线局域网被战争驾驶,我们就应当按下例给出的方式来加固我们的无线局域网:

(1)、尽管一些基本的无线局域网安全防范措施不能起到最好的效果,但是隐藏无线局域网的SSID号,使用WEP或WPA加密,实施MAC地址过滤,进行802.1x认证,以及禁止以单机ad hoc模式接入网络总是应该完成的基本安全措施。

(2)、从战争驾驶的方式我们可以知道,寻找不设防的无线局域网的先决条件,就是要检测到无线局域网的无线信号。要是我们能够将无线信号控制在一定的范围之内,那么,攻击者就不可能在这个范围之外检测到无线信号了,这样也就减少了被攻击的风险,这要比其它的安全方式要来得好得多。

目前,我们可以使用专门的无线信号屏蔽设备来限制无线局域网信号范围,还可以使用一种神奇的能屏蔽802.11a/b/g及蓝牙等无线信号的油漆来控制无线信号在一定的范围内有效,这种神奇的油漆名叫defendair radio shield。

(3)、在设计和部署无线局域时,我们应当慎重考虑无线局域网信号的有效范围,选择的安装无线AP的位置既要满足正常无线用户网络连接的需求,又要减少无线信号对外的泄漏范围。我们可以通过本文中给出的战争驾驶方法来实验无线AP最佳的安装位置。

2、 检测战争驾驶的方法

我们可以通过下列方法来发现无线局域网中是否有非授权的无线接入终端:

(1)、我们可以在无线局域网中的主机上安装了相应的基于主机的无线入侵检测防御系统(WIDS/WIPS),也就可以通过它们来检测到非法的无线接入终端。

(2)、在无线局域网的无线AP之前接入专门的无线防火墙,来防止非授权无线终端的接入。

(3)、使用Kismet可以检测到附近是否有通过Netstumbler的主机存在,这主要是利用Netstumbler发送的数据包特征来检测。

(4)、通过在无线局域网主机中安装OmniPeek之类的无线局域网监控工具,可以实时监控无线局域网中正常存活的无线终端状况,并能实时发现非授权的无线接入终端。

(5)、在无线局域网中应用网络访问控制设备,强制无线终终端的接入。

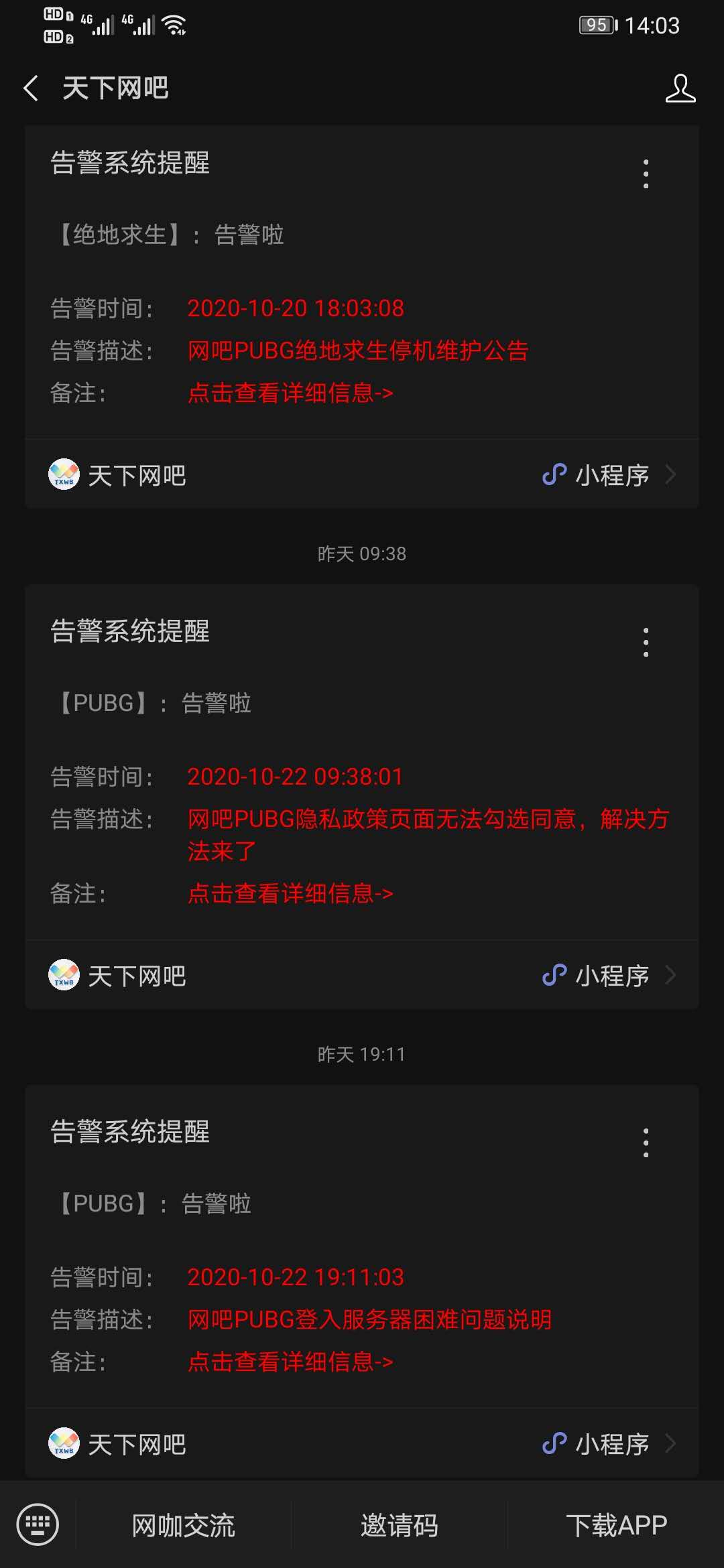

天下网吧·网吧天下

天下网吧·网吧天下