利用跨站请求伪造攻击本地网络设备

alt="" width="1" height="1" />

如果使用这个DSL调制调解器的人访问了包含上述图像标签的页面,那么攻击者就能够远程管理该DSL调制调解器,并为其设置密码。事实上,攻击者所能做的还远不止这些。 他们可以通过向该DSL调制调解器提交其它的请求来控制该DSL调制调解器的各项功能。并且,这些事情做起来简单得令人难以置信,所以就不具体介绍了。

[1] [2] [3] 下一页

二、安全漏洞的影响

请记住,攻击者已经能够远程管理您的路由设备。所以,即使您在网络内部具有一个私人的IP地址,攻击者仍然能够访问您的日志。在直接攻击目标之前,需要识别目标的内部IP地址,并向这些目标发送相应的配置,但是这并非难事。基本上,本地网上的机器都能够得手。

有些静态信息对于攻击者而言是已知的,如用户名为admin,端口号为2420。只要扫描一下端口号就可以暴露出已被攻陷的机器。此外,攻击者还可以在页面上放置两个img标签,一个用来设置远程管理功能,另一个用来记录访问该页面的用户的的 IP 地址。这样可以帮助他们缩小潜在的受害者的搜索范围。

现在,人们能够在多种不同的热门地点来放置他们自己的内容,当然社交网络首当其冲。 例如,这个安全漏洞意味着你的DSL调制调解器可能只是因为浏览MySpace就被攻陷——真是太可怕了! 不久前,人们还讨论如何将社交网络变成一个攻击平台,本漏洞正好可以用于此目的。这个攻击只需要一个请求:即一个HTTP GET。在不许以HTTP GET请求的形式发送请求的情况下,发动这种攻击可能有些困难。虽然我对其原因还不是很确定,但是我打赌摩托罗拉公司目前还不知道他们的小Web服务器所允许这一点——当然,这只是猜测。

上一页 [1] [2] [3] 下一页

三、亡羊补牢

正如您获悉(或者还不知道的)那样,现在是修改Linksys无线设备的默认配置的时候了。CSRF漏洞的利用是基于已知的静态数据的。给DSL调制调解器设置一个口令并修改该设备的默认IP地址是一个良好的开端。设置密码时,务必选择一个强壮的密码。当然,并非决不能在DSL调制调解器上启用远程管理功能,但是当您启用远程管理功能您知道将会发生什么事情吗?您的证书通过web到达您的路由设备时,并没有采取任何加密保护。如果您好奇心重,不妨亲自配置一个Linux防火墙,并只让你的DSL的IP穿透该设备,并且在该设备上完成对DSL的配置。

我们要汲取教训,本地网或者本机上一切默认设置、密码、可预测的位置等等都要加以修改。这样,将来出现其它漏洞时,您就能更好地保护自己。

四、小结

我们知道,跨站请求伪造(CSRF)漏洞带有极大的危害性,CSRF能够利用Web 应用程序对于经认证的连接的信任来干坏事。本文详细介绍了攻击者是如何利用CSRF攻击本地网设备的,同时介绍了该漏洞的影响,最后我们为读者介绍了其防御方法。

上一页 [1] [2] [3]

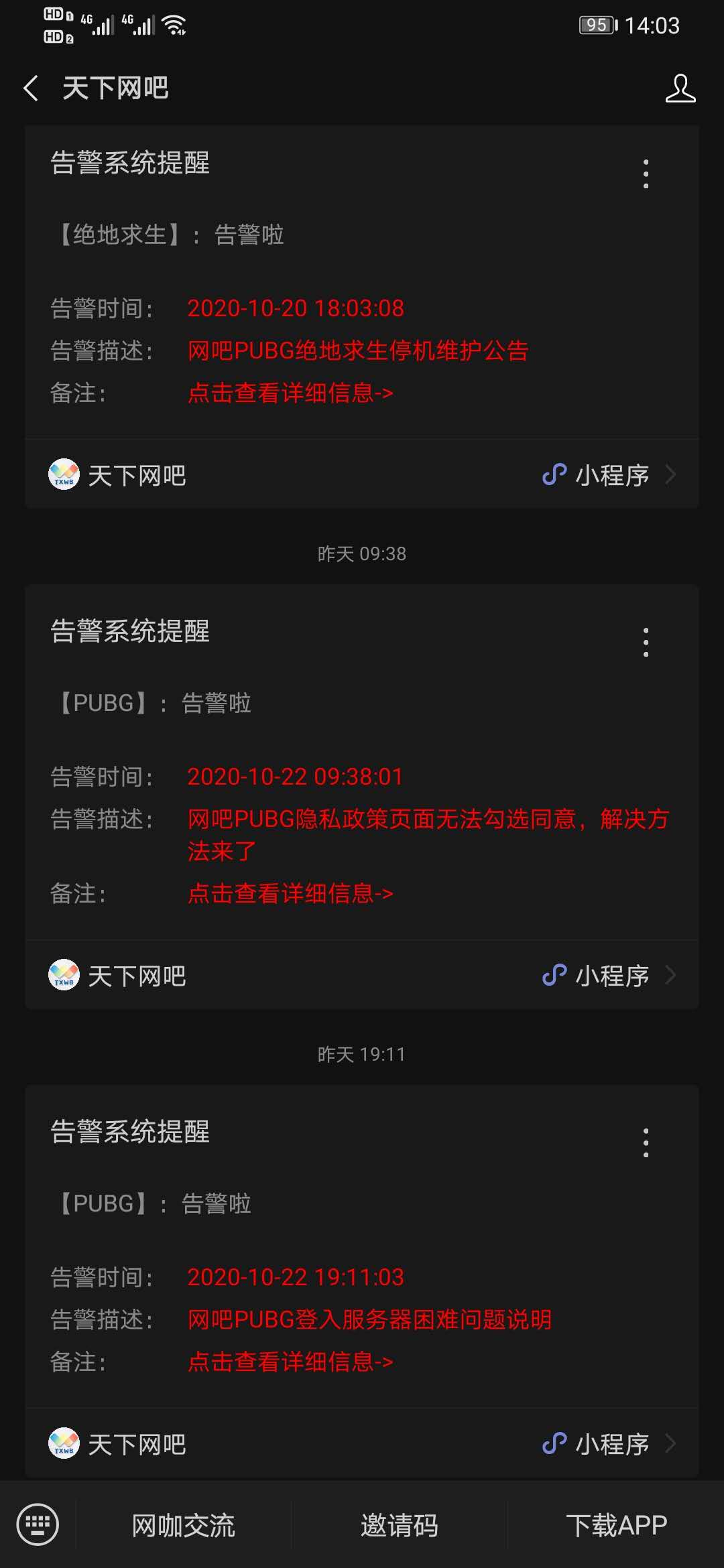

天下网吧·网吧天下

天下网吧·网吧天下