千兆网管时代,如何摆脱频繁脱线困惑?

前言---千兆网管时代

2006,是网吧老板的烦恼之年。

最令网吧老板烦恼的,无疑是网吧的频繁掉线。掉线也罢了,最令人气恼的是找不到掉线的原因,眼睁睁看着客户的流失。

反复重做系统,更换设备,网吧的经营者消耗大量的金钱与人力。

一次又一次的重做系统、更换设备,并没有彻底的解决问题,掉线是挥之不去的恶梦,来的越来越频繁。

于是网吧采用各种手段禁用各种问题软件,但是问题软件的禁用又会带来客户的流失。

可是作为网吧管理者的您,是否曾经意识到――您选用错误的网络系统,造成你恶梦缠身。

现在网吧网络设备的采购,有很大的误区―――

误区一:但求最贵

选名牌,选价格昂贵的型号。选名牌无可厚非,但是对名牌所在领域认识不清楚。我们购买汽车,货车有货车的名牌,家用车有家用车的名牌,我们大致不会搞糊涂。但网吧客户在纷乱的网络设备品牌中,产生一种倾向就是买贵的名牌,但这种名牌可能是电信产品的名牌、电脑的名牌,而并不是适合网吧的产品。

最后造成的结果是,花很多钱买来一些无法使用的功能,并且在网吧中性能并不好。

误区二:便宜就好

另一种极端就是便宜就好。这种情况的产生,原因是对网络设备应起的作用认识不足,以为网络设备就是转发数据。殊不知网络设备还是我们在使用网络时的安全屏障。

在发达国家,由于管理意识领先,局域网的交换机主要以网管型交换机为主。

而国内局域网发展初期,大家都以便宜够用为标准,这在最开始安全问题没有泛滥的时候也是一种明智的选择,但现在随着网络安全问题的日益严重,已经对我们提出网络管理意识的要求。

误区三:需求不明

网吧方案定型时需要自问:网吧需求是甚么?

现在虚拟硬盘、大型收费管理软件等,已经使全千兆到桌面成为必然,为省一点点钱,采用百兆到桌面的方案,无疑会在短期内造成网络设备的二次投资。

而日益严重的安全问题和网络攻击,要求主交换机甚至分支交换机具有ARP绑定、流量限制、QoS、ACL等特殊管理功能。一个没有这些功能的网络,就等于手无寸铁的警察,不仅不能保护电脑,自己都会成为被攻击的目标。

我们列出一个网吧网络设备基本功能需求表以供参考:

设备名称

基本功能要求

提升功能要求

主干交换机

全千兆接口;

定制游戏转发优先;QoS;定制病毒攻击防御;攻击防御日志;VLAN

路由器

百兆线速转发;ACL;DDoS攻击防御

ARP绑定;攻击防御日志

接入交换机

全千兆接口;线速转发;

智能管理;ARP绑定

网卡

千兆网卡;网络克隆兼容好

PCI-E总线

一、完美的全千兆安全方案

我们首先提出一个完美的全千兆安全方案。这个方案利用现有的各种技术,以千兆线速的性能,将网络的保护功用发挥到最大的程度。

拓扑图如下:

本方案是为500台规模网吧规划的。

主干采用7324NSW,利用了7324NSW的TRUNKING功能连接两台主干交换机,使之间有8G的带宽。

7324NSW的定制病毒防御功能,从主干上确保整网的安全。

7324NSW的游戏传输优先功能,能够加强重点应用的流畅。

另外我们可以启用VLAN功能优化网络广播域,端口镜像满足日益增长的网监要求。

7324NSW能够保护路由器――限制上行到路由器的流量,过滤不必要的包转发,让路由器的性能得到最好的发挥。

接入交换机则采用7024NSW,48G背板带宽使接入更流畅,并且采用7024NSW的ARP绑定功能,能够完全屏蔽每台电脑的ARP攻击和ARP欺骗盗号,使其不能产生任何影响。

这是一个让网管高枕无忧的方案。

二、重点保护方案

以上方案固然完美,但是对于一些节俭的网吧业主来说,会认为以上方案投入偏大。因此我们推出了以下重点保护方案,对于特殊的区域进行特别保护,从性价比考虑,在完美方案的基础上进行了折衷。

如图,我们除VIP区的接入保留7024NSW外,其余区域均采用7024DNS作为接入,7024DNS是一款24口全千兆交换机,比之7024NSW缺少智能网管功能,因此不能进行ARP绑定和主机保护。哪么主机保护的工作就主要依靠主干7324NSW。

7324NSW功能强大,能够绑定1000条的IP/MAC。如果发生ARP攻击,能够将ARP攻击的影响范围限制到分支交换机以下。与此同时我们可以启用7324NSW的ARP防御和日志功能,让ARP攻击无所遁形,无法产生攻击效果。

另外定制病毒防御和定制游戏程序优先等优秀功能,让你的网络更加流畅。

7024NSW和7324NSW进行TRUNKING,提高了两台关键交换机之间的带宽。

三、各种规模的经济方案

为用户提供多种方案选择,我们提供以下方案供参考。

1、100台网吧经济方案

因为大多数网吧100台规模网吧没有VIP区域,所以我们在此方案中没有对某一区域进行特别保护。不过我们认为这样规模的网吧,1台7324NSW作为主干已经完全可以确保整网的安全。

主干7324NSW 的48G背板带宽看起来对100台的网吧绰绰有余,但是为系统留有扩展余地也是有必要的。

3、300台网吧经济方案

300台以上网吧如果服务器较多,可能会出现主干交换机上端口不够用的情况,因此我们可以专门用一台7024NSW来接入各种服务器。一则可以重点保护服务器的安全,二利用TRUNKING功能,将两台交换机之间的带宽提升至8G。

四、无盘方案与思路

因为无盘易于管理的特点,最近无盘网吧越来越流行。无盘网吧在规划网络时应该怎么考虑,我们以一个350台的无盘网吧来给以说明。

无盘网吧的网络规划,需要重点考虑无盘服务器带来的流量。我们假设这个网吧的服务器的带机量为60台,我们使用6台无盘服务器。

因为每台无盘服务器都会承受相当大的流量,因此我们在350台规模这样一个较大规模的无盘网络中,如果将流量全部集中到主干交换机会影响到整网的性能。

我们采用了两台7024NSW和7324NSW进行TRUNKING连接,并分别承担3台无盘服务器(180台电脑)的无盘传输流量。

所有电脑都千兆的桌面,并且采用PCI-E总线的7010NE网卡,这样启动的速度胜过有盘。

实践证明,这样的结构让无盘的性能得到流畅的发挥。

五、在正确的位置用正确的产品

以上我们推荐了我们最为欣赏的组网方案。同时我们也意识到,每一个网吧都有自己的特点,因此我们不能一一列出所有的组成可能。

我们在此列出在我们方案中的产品更换可能带来的影响,作为网吧组网和更新设备时的参考:

方案中产品

更换为

更换对比

主干:7324NSW

其他24口千兆网管交换机

1、 完全不具备ARP攻击防御能力;

2、 不具有定制病毒的防御能力;

4、 交换机上多数功能对网吧毫无用处;

5、 不能够针对应用提供升级。

其他16口、8口网管交换机

1、 除以上问题外,不具有

2、 网络扩展能力差。

接入:7024NSW

其他24口千兆网管交换机

1、 不具有ARP绑定功能

2、 不具有限流限速功能

24口千兆普通交换机

1、不具有任何智能

接入:7024DNS

其他2千兆24百兆口

1、 虚拟磁盘游戏服务器等速度不能达到理想效果;

2、 XP无盘速度无法达到理想效果;

3、 在大规模网络(300以上)整网性能随着网络规模下降明显;

4、 无法和“千兆桌面”的网吧竞争。

其他8口16口千兆交换机

1、如果为线速交换机,就没有太大差别

为保证整体使用效果,保证投资,Netcore强烈推荐使用以下产品:

产品型号

描述/推荐功能

推荐位置

7324NSW

24口全千兆安全WEB管理交换机/ARP绑定、ARP攻击防御与日志;定制病毒防御;游戏转发优化;路由器保护;端口镜像;VLAN;TRUNKING;

中心

7024NSW

24口全千兆WEB管理交换机 /26条ARP绑定;端口镜像;VLAN;TRUNKING

次中心,高安全接入

7024DNS

接入

7016DNS

接入

7008DNS

接入

7010NE

1000兆PCI-E网卡

PC

对于过去广受欢迎的产品型号,用户可根据具体情况选择使用:

产品型号

描述/功能特点

7224NSW

2千兆+24百兆口 WEB管理交换机/VLAN;TRUNKING;端口镜像

7108+NS

1千兆+8百兆口 智能端口镜像交换机/VLAN;端口镜像

6108NS

8百兆口 端口镜像交换机

7226DNS

2千兆+24百兆口线速交换机;

3624NS

24百兆口线速交换机

附:ARP攻击和防治

2005年底以来,ARP攻击在网吧企业泛滥,成为网络安全的极大隐患,防治ARP攻击成为当前网络安全的当务之急。Netcore成立专门小组,通过深入研究、反复试验,历时半年推出完善的ARP攻击防治方案,彻底解决网吧、企业因ARP攻击出现的掉线、卡机问题。

ARP攻击的原理和演化

对以太网有所认识的人都知道,ARP表是每台设备(电脑)的MAC地址和IP地址的关系对应表。如果设备需要在局域网中利用TCP/IP协议进行通信的话,必须有这样一张ARP表。

ARP表是每台设备(电脑)自行维护的,而ARP表的数据,是来自于开放的“ARP广播”机制,由每台设备在网上广播自己的IP/MAC地址的对应关系来做到的。

这样就存在一个很大的隐患,就是恶意程序可以利用这种开放机制,发送错误的IP/MAC地址对应关系,达到特定的目的。

初期:ARP欺骗

这种有目的的发布错误ARP广播包的行为,被称为ARP欺骗。ARP欺骗,最初为黑客所用,成为黑客窃取网络数据的主要手段。黑客通过发布错误的ARP广播包,阻断正常通信,并将自己所用的电脑伪装称别的电脑,这样原本发往其他电脑的数据,就发到了黑客的电脑上,达到窃取数据的目的。

中期:ARP恶意攻击

后来,有人利用这一原理,制作了一些所谓的“管理软件”,例如网路剪刀手、执法官、终结者等,这样就导致了ARP恶意攻击的泛滥。往往使用这种软件的人,以恶意破坏为目的,多是为了让别人断线,逞一时之快。

特别是在网吧中,或者因为商业竞争的目的、或者因为个人无聊泄愤,造成恶意ARP

攻击泛滥。

随着网吧经营者摸索出禁用这些特定软件的方法,这股风潮也就渐渐平息下去了。

现在:综合的ARP攻击

最近这一波ARP攻击潮,其目的、方式多样化,冲击力度、影响力也比前两个阶段大很多。

首先是病毒加入了ARP攻击的行列。以前的病毒攻击网络以广域网为主,最有效的攻击方式是DDOS攻击。但是随着防范能力的提高,病毒制造者将目光投向局域网,开始尝试ARP攻击,例如最近流行的威金病毒,ARP攻击是其使用的攻击手段之一。

相对病毒而言,盗号程序对网吧运营的困惑更大。盗号程序是为了窃取用户帐号密码数据而进行ARP欺骗,同时又会影响的其他电脑上网。

ARP攻击造成的现象

ARP的攻击的问题影响面很大,管理好的网吧企业往往都认识到这个问题,在积极寻求解决的方案。但是很多网吧和企业并没有认识到这个问题,因为没有注意到网络运行中遇到的“奇怪的故障”,所以对成因也认识不到,只知道自己的系统有问题,但是哪里有问题,却搞不清楚。

这里列出几种因ARP攻击造成的现象:

大面积同时掉线和卡―――这种情况往往是ARP病毒的表现,也有少数盗号程序是这种现象。

电脑挨个掉线或者卡―――这种情况多是盗号程序所为,因为盗号程序往往是按照IP地址顺序进行攻击,所以出现电脑挨个掉线的情况。如果盗号程序做的针对性强,就出现玩同一种游戏的电脑挨个掉线。

掉线和卡好像有某种时间规律―――现在ARP攻击往往都藏在外挂和网页里面,所以就和用户的使用习惯有关,当某个时间用户来了,他(她)习惯地使用某种程序或者打开某个网页时,攻击就开始了,他(她)一离开关机,攻击就停止了。所以说好像有某一种时间规律。但是这种用户有几天没有来,就几天没有故障,网管就会觉得问题又莫明其妙没有了。

一般ARP攻击的对治方法

现在最常用的基本对治方法是“ARP双向绑定”。

由于ARP攻击往往不是病毒造成的,而是合法运行的程序(外挂、网页)造成的,所杀毒软件多数时候束手无策。

所谓“双向绑定”,就是再路由器上绑定ARP表的同时,在每台电脑上也绑定一些常用的ARP表项。

“ARP双向绑定”能够防御轻微的、手段不高明的ARP攻击。ARP攻击程序如果没有试图去更改绑定的ARP表项,那么ARP攻击就不会成功;如果攻击手段不剧烈,也欺骗不了路由器,这样我们就能够防住50%ARP攻击。

但是现在ARP攻击的程序往往都是合法运行的,所以能够合法的更改电脑的ARP表项。在现在ARP双向绑定流行起来之后,攻击程序的作者也提高了攻击手段,攻击的方法更综合,另外攻击非常频密,仅仅进行双向绑定已经不能够应付凶狠的ARP攻击了,仍然很容易出现掉线。

于是我们在路由器中加入了“ARP攻击主动防御”的功能。这个功能是在路由器ARP绑定的基础上实现的,原理是:当网内受到错误的ARP广播包攻击时,路由器立即广播正确的ARP包去修正和消除攻击包的影响。这样我们就解决了掉线的问题,但是在最凶悍的ARP攻击发生时,仍然发生了问题----当ARP攻击很频密的时候,就需要路由器发送更频密的正确包去消除影响。虽然不掉线了,但是却出现了上网“卡”的问题。

所以,我们认为,依靠路由器实现“ARP攻击主动防御”,也只能够解决80%的问题。

为了彻底消除ARP攻击,我们在此基础上有增加了“ARP攻击源攻击跟踪”的功能。对于剩下的强悍的ARP攻击,我采用“日志”功能,提供信息方便用户跟踪攻击源,这样用户通过临时切断攻击电脑或者封杀发出攻击的程序,能够解决问题。

彻底解决ARP攻击

事实上,由于路由器是整个局域网的出口,而ARP攻击是以整个局域网为目标,当ARP攻击包已经达到路由器的时候,影响已经照成。所以由路由器来承担防御ARP攻击的任务只是权宜之计,并不能很好的解决问题。

我们要真正消除ARP攻击的隐患,安枕无忧,必须转而对“局域网核心”――交换机下手。由于任何ARP包,都必须经由交换机转发,才能达到被攻击目标,只要交换机据收非法的ARP包,哪么ARP攻击就不能造成任何影响。

我们提出一个真正严密的防止ARP攻击的方案,就是在每台接入交换机上面实现ARP绑定,并且过滤掉所有非法的ARP包。这样可以让ARP攻击足不能出户,在局域网内完全消除了ARP攻击。

因为需要每台交换机都具有ARP绑定和相关的安全功能,这样的方案无疑价格是昂贵的,所以我们提供了一个折衷方案。

经济方案

我们只是中心采用能够大量绑定ARP和进行ARP攻击防御的交换机――7324NSW,这款交换机能够做到ARP绑定条目可以达到1000条,因此基本上可以对整网的ARP进行绑定,同时能杜绝任何非法ARP包在主交换机进行传播。

这样如果在强力的ARP攻击下,我们观察到的现象是:ARP攻击只能影响到同一个分支交换机上的电脑,这样可能被攻击到的范围就大大缩小了。当攻击发生时,不可能造成整个网络的问题。

在此基础上,我们再补充“日志”功能和“ARP主动防御”功能,ARP攻击也可以被完美的解决。

ARP攻击最新动态

最近一段时间,各网吧发现的ARP攻击已经升级,又一波ARP攻击的高潮来临。

这次ARP攻击发现的特征有:

1、 速度快、效率高,大概在10-20秒的时间内,能够造成300台规模的电脑掉线。

2、 不易发现。在攻击完成后,立即停止攻击并更正ARP信息。如果网内没有日志功能,再去通过ARP命令观察,已经很难发现攻击痕迹。

3、 能够破解最新的XP和2000的ARP补丁,微软提供的补丁很明显在这次攻击很脆弱,没有作用。

4、 介质变化,这次攻击的来源来自私服程序本身(不是外挂)和P2P程序。

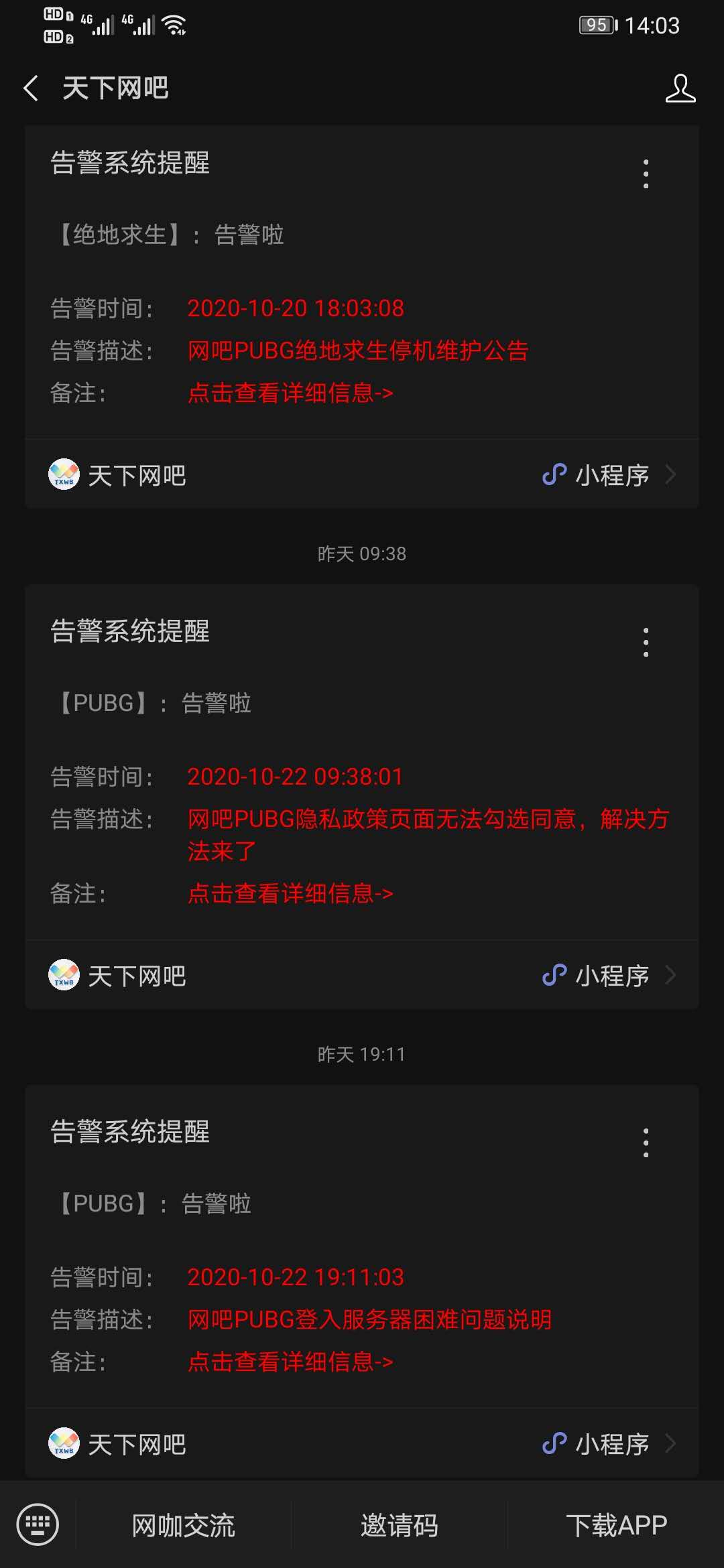

天下网吧·网吧天下

天下网吧·网吧天下