千兆防火墙公开比较评测报告

P2P通信的流行和针对应用程序攻击的泛滥,边界安全网关的担子越来越重。 防火墙何去何从?有厂商推出了安全网关,在传统防火墙上添加了丰富的IPS和防病毒功能。另有厂商固守防火墙“性能”阵地。还有厂商采用一种近似“中间”的方案。 目前防火墙市场色彩好斑斓,如何选择防火墙?乱花渐欲迷人眼!

鉴于此,我们《网络世界》组织了新一轮的防火墙测试,旨在通过我们的测试,能给读者选择防火墙提供一些参考,也希望在如何用好防火墙这个问题上给管理员们一些借鉴。

除了进行一些基准性能测试外,我们更多地是采用模拟实际用户环境的方法,对防火墙进行了从应用层防护到抗DoS攻击时Web性能的较为全面的考察。Check Point、Fortinet、联想网御、首信和Symantec五家产品勇敢地接受了这个挑战,参加了我们的测试。

另外,在这次千兆防火墙测试中,我们还向安氏、东软、港湾、海信数码、华为3Com、Juniper、O2Micro、瑞星、ServGate、神州数码、思科、天融信、中科网威等公司发出了邀请,但他们都以不同的理由拒绝了,天融信和神州数码虽然也想参加我们的测试,但在我们的产品征集时间内没能送来设备而遗憾地错过。

在测试中,除了使用IXIA的测试仪外,华为3Com公司还提供了三层全千兆交换机Quidway 5516用于搭建测试环境,此外,在测试准备期间的网上调研中,有100多名读者给我们发回了有效答卷,在此一并向他们表示感谢!

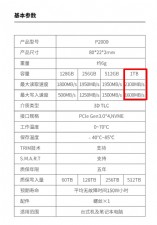

Check Point i-SECURITY SP-5500

经过一个月的测试,5款迥异的防火墙将它们的特点清晰地展现在我们面前。Fortinet的FortiGate 3600和Symantec Gateway Security 5460是“一体化”的安全网关,尽管它们在性能和安全方面有一些差异,但都提供了极为丰富的入侵防御和防病毒功能。联想网御Super V最大的特点是具有超强的性能,而首信的CF 2000-BP500在性能测试的一些项目中也有出色的表现,并提供了一些很实用的功能。Check Point i-SECURITY SP-5500在大多数测试项目中表现优异,有不错的性能,也提供了较为丰富的应用智能。在最后的综合评比中,Check Point i-SECURITY SP-5500凭借其全面的表现赢得了最高分数,获得了此次《网络世界》评测实验室千兆防火墙公开比较测试的编辑选择奖。

一、P2P控制

网络管理员:最近“火”起来的Skype,人们习惯将它归类于IM(即时消息),其实,和BT下载一样,它本质上属于P2P通信软件。这些工具很多都宣称自己可以穿越防火墙。难道防火墙就束手无策吗?

测试实况: Skype等软件为了便于用户在各种条件下使用,它们可以利用80(一般用于HTTP)和443(一般用于HTTPS)端口进行通信,而这两个端口对于防火墙来说一般都是打开的。我们采用了两种方法进行测试,旨在考察防火墙是否可以控制Skype通信以及是如何实现此功能的。拓扑如图1所示(第二种拓扑用代理服务器取代网关,其余配置类似)。

图1 P2P通信控制拓扑图

图2 防DoS攻击拓扑图

测试中,只有Check Point i-SECURITY SP-5500和FortiGate 3600能够针对Skype进行控制,而且两种测试拓扑都控制成功,尽管它们在配置上有所区别。

不管是哪种测试拓扑,在一开始,我们并没有启动Skype控制,而是在防火墙上添加了必要的地址和策略配置,除了域名解析外,我们只允许目的端口为80和443的通信通过。并启用了NAT,还根据需要进行了默认路由的配置。

然后,我们打开防火墙的控制选项。在FortiGate 3600的IPS中,专门有一个P2P控制组,组内包含BT(Bit_Torrent)、电驴(Edonkey)、Gnutella、Kazaa和Skype等小项,你可以对其中的任意一个或多个进行阻断。而大家熟悉的MSN则被放到了IPS的IM控制组中。在将Skype阻断打开后,Skype不能联机。

Check Point i-SECURITY SP-5500进行Skype控制的结果和FortiGate 3600是一样的,Skype联机成功与否完全取决于防火墙是否打开控制功能。Check Point i-SECURITY SP-5500应用智能的P2P控制部分有MSN和Kazaa等项目,尽管其中没有对Skype的控制选项,但在P2P和其他很多针对应用层的控制栏目中,Check Point都提供了新增特征的功能。即通过输入某种软件的应用层特征,来实现对该软件的控制。因为现在每天都会有新的P2P软件被开发出来,使用这种特性可以使用户不必等到下次产品升级就可以对其进行控制。Check Point的工程师在测试过程中将Skype的特征码发给了我们。令人欣喜的是,FortiGate 3600也支持新增特征。

在测试前,我们听说有一些网关产品通过访问控制规则而不是应用层特征来控制IM,这些规则过滤掉了到Internet上IM用户注册服务器的部分或全部通信。我们认为这种方法不灵活而且容易失效。因而设计了Skype穿过防火墙通过代理服务器进行联机的测试拓扑。

我们这个测试主要想观察一下设备在过滤Skype通信时的做法,因而需要在防火墙上设置允许到代理服务器的数据通过。

经过测试,Check Point i-SECURITY SP-5500和FortiGate 3600都能控制成功,而此时Skype用户的笔记本电脑上MSN依然可以登陆(MSN未加控制)。由于内网Skype用户所有的通信都指向了代理服务器(经Sniffer抓包确实如此),所以它们应该都是通过在应用层分析Skype的特征来实现控制的。

二、启动NAT时的Web性能

测试工程师:NAT是每个边界网关产品都要面对的问题,到底防火墙在启动NAT后对应用会产生什么样的影响呢?

测试实况:我们借助IXIA 1600T的应用测试软件IxLoad来模拟Web服务器和客户端。我们先后在防火墙上关闭和启动了NAT,两种情况下都采用了100条规则。测试仪模拟了250台Web服务器,模拟了1000个用户端,每个用户创建3个并发TCP连接,在每个连接上最多允许传送10笔交易,下载的文件为1K字节的静态网页。测试时间为5分钟。

启动NAT后,我们在正式测试前先考察了NAT是否已经生效,通过架设服务器并抓包,确认防火墙已经进行了地址转换后才进行Web性能测试。

通过测试,我们发现,多数参测防火墙在启动了NAT后,用户访问Web的性能并没有明显变化。Web页面响应延迟除了Symantec比较大以外其他都控制在13至20毫秒之间,穿越防火墙的TCP连接建立的时延大都保持在微秒级,如表二所示。Symantec Gateway Security 5460体现出的差异是因为它使用NAT需要启动应用代理模块。

通过监视防火墙的流量统计,此时内、外网接口之间的负载达到了200Mbps左右。

三、防DoS攻击

测试工程师:我们没有将测试仪中所有的DoS攻击武器都搬出来考验防火墙,而是仅仅选取了Ping_Flood和Syn_Flood两种攻击。这两种攻击都会使目标主机在极短时间内陷入瘫痪,比较而言,Syn_Flood由于半开连接更耗资源等因素,其危害更大。

测试实况:正如我们所料,这些产品都可以对这两种DoS攻击进行防范。

在测试仪IXIA 1600T上使用攻击软件IxAttack和IxExplorer来模拟攻击源。由于我们还要考察攻击情况下的Web应用的性能,为避免形成带宽瓶颈,我们所有的攻击测试都在测试仪的百兆端口上进行。测试拓扑如图2所示,当防火墙不启动相应的DoS攻击防御时,测试仪的攻击按钮刚刚按下,位于DMZ的Windows Server 2003立即“死机”。

所有参测产品都可以设置攻击数据包数目的阈值,当启动防御后,再次进行攻击,服务器可以正常工作,CPU利用率维持在10%以下,通过Sniffer抓包,也可以发现不同厂商在应对DoS攻击时的不同做法。有的仍让很少量的包通过,有的则丢弃所有的包。此次测试没有对防DoS攻击的漏包数目的精确度进行衡量。启动攻击前后对性能的影响如表三所示。

四、防御攻击时的Web性能

测试工程师:防火墙所处的位置决定了它会经受非常多恶意行为的挑战。当它和攻击做斗争时,在其翼护下的用户上网感受将会怎样?

测试实况:我们首先创建了Web背景流,测试仪模拟的用户规模和上面的测试相同,只不过服务器端的网页变为由1K字节到256K字节不等的多种静态页面。

然后,防火墙启动攻击防御,测试仪开始通过内网向处于DMZ的服务器进行Ping_Flood攻击,攻击参数设置参见第41版防DoS攻击部分。当确认防御成功后,重新传输Web背景流。我们对攻击前后Web应用背景流的数值表现进行了比较。

结果发现,当不启动攻击时,Web应用穿越各个防火墙时的性能差异非常细微。在攻击防御过程中,穿过参测设备建立的TCP连接的延迟大多有了明显的变化,而连接建立后开始响应页面的延迟多半没有剧烈变化。参见表三和图3。

通过在防火墙上监视流量,负载最大时达到了350Mbps左右。

可贵的是,即使防火墙忙于抗DoS攻击,联想网御Super V在Web应用方面的性能也没有任何降低。Check Point i-SECURITY SP-5500和FortiGate 3600的表现也不错,它们将TCP连接建立的延迟控制在70ms以下。

五、测试点评

何去何从防火墙

现在黑客的目标直指防火墙一般都打开的端口??80和443等,比如通过HTTP携带恶意数据进行跨站脚本攻击等,或者将P2P通信应用在80端口上或干脆直接封包在HTTP协议中,而黑客完全可以通过未经授权的P2P通信进入企业网络内部。

显然,作为边界安全网关产品,防火墙仅仅提供端口级的访问控制已经不能解决上述问题。防火墙必须要在应用层数据分析上迈出一大步。

尽管在这次测试中,我们没有对应用层防护进行更多的测试,但是,通过对P2P通信控制能力的考查,已经可以对这些产品在应用层的分析程度上有一个基本认识。正可谓“落叶而知秋”。

不管是“安全网关”还是“应用智能”,他们都已摆脱“地址+端口”的羁绊,开始着眼于应用数据的内部,只不过程度不同。有人认为应用层数据的分析不应该由防火墙来完成。可是,对于来自外网的威胁,有哪个用户愿意买多台功能不同的设备将它们组合起来?以前,用户更多的是迫于无奈。

现在有了这类完全集成或部分集成的产品。可是,人们很担心防火墙变得更加“聪明”后的性能问题。

谈到性能,大家应该从多个角度去考察,仅仅看“permit any”情况下、64字节的UDP转发性能是片面的。防火墙添加了规则后表现怎么样?不同包长混合、UDP和TCP连接混合后的表现怎么样?防御攻击时的性能怎么样?

从另一个角度说,有的“一体化”产品的性能也的确需要加强,但我们看到,有些变得更“聪明”后的产品的性能也是不错的。

此外,不要忘了防火墙首先是一个安全产品。随着黑客们的行为、网络通信方式较之以前发生的变化,防火墙应该知难而进!我们了解到,一些传统状态检测防火墙厂商正在开发应用层的防护功能,有的还正与防病毒厂商合作,旨在增加边界网关的防范能力。另外,一些安全网关也努力地向更高性能发展,在我们的这些参测厂商中,有的马上就要推出全新的产品。

天下网吧·网吧天下

天下网吧·网吧天下